Dans le paysage numérique en constante évolution d’aujourd’hui, les réseaux d’entreprise sont confrontés à un ensemble croissant de vulnérabilités. Les cybermenaces et les tactiques de cybercriminalité se diversifient, offrant aux pirates informatiques de nouvelles opportunités pour accéder aux réseaux par des points d’entrée variés, tels que les terminaux d’entreprise. Pour contrer ces menaces, les solutions de Détection et Réponse sur les Points de Terminaison (EDR) se révèlent être une réponse stratégique efficace. Cet article explore en profondeur le déploiement des solutions EDR et met en évidence les erreurs courantes à éviter lors de leur mise en œuvre.

Qu’est-ce que l’EDR ?

Les points de terminaison d’un réseau, comprenant PC, smartphones, serveurs et autres dispositifs, sont des éléments essentiels de l’infrastructure réseau, mais aussi des cibles privilégiées pour les cyberattaques. Les solutions EDR se concentrent sur la détection et la gestion des menaces ciblant ces points de terminaison. Elles sont conçues pour surveiller en continu, enregistrer, et analyser l’activité des dispositifs afin d’identifier et de neutraliser les menaces avant qu’elles ne compromettent le réseau.

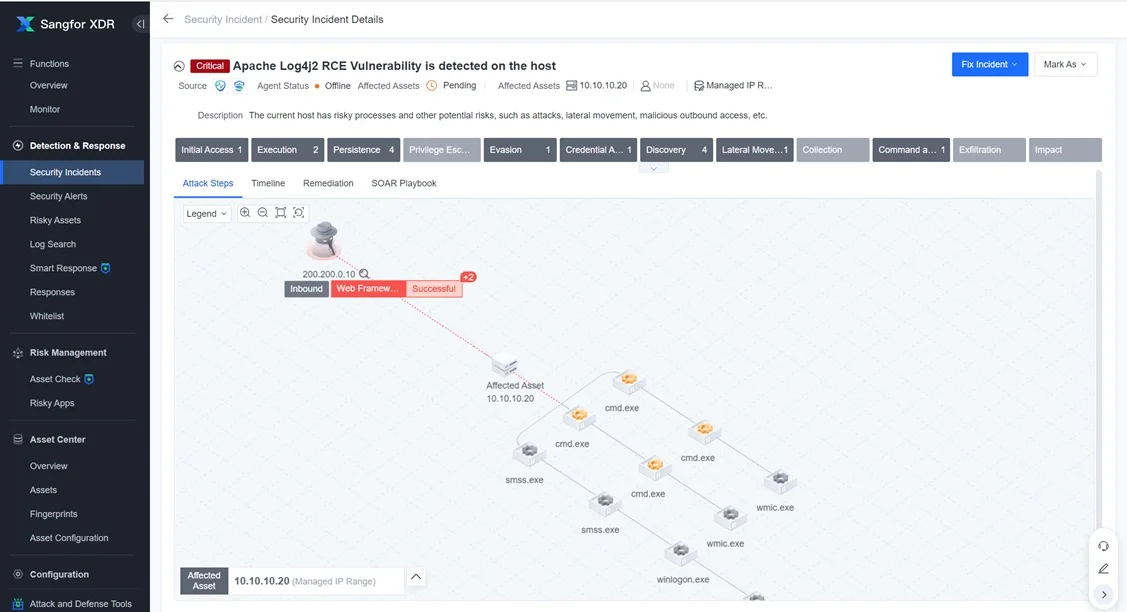

Définition de l’EDR : L’EDR est une plateforme spécialisée dans la détection des menaces au niveau des points de terminaison et leur gestion. Selon Anton Chuvakin de Gartner, une solution EDR « enregistre et stocke les comportements au niveau du système de point d’extrémité, utilise des techniques d’analyse pour détecter les comportements suspects, fournit des informations contextuelles, bloque les activités malveillantes et propose des recommandations pour restaurer les systèmes affectés ». Les outils EDR utilisent des agents légers installés sur les terminaux pour une surveillance continue, envoyant les données à un serveur centralisé pour une analyse approfondie.

Différences entre EDR et XDR : Les solutions EDR se concentrent sur la protection des points de terminaison individuels, tandis que les solutions XDR (Détection et Réponse Étendues) intègrent des mesures de sécurité couvrant l’ensemble de la chaîne de cybersécurité, y compris les systèmes cloud, réseau et messagerie. Les solutions XDR offrent une portée plus large, corrélant les réponses de sécurité pour une protection globale.

EDR vs Antivirus : Bien que les logiciels antivirus et les solutions EDR visent tous deux à protéger contre les menaces, l’EDR offre une détection et une réponse beaucoup plus approfondies. Les antivirus traditionnels se limitent aux menaces connues, tandis que les solutions EDR modernes intègrent souvent des fonctionnalités antivirus, offrant une approche complète incluant prévention, détection et gestion des points de terminaison.

Erreurs Courantes lors du Déploiement de l’EDR

- Sous-estimation des Ressources et du Temps : Le déploiement d’une solution EDR nécessite une planification rigoureuse et des ressources adéquates. Une mauvaise anticipation peut entraîner des complications.

Solution : Préparez-vous en effectuant des recherches approfondies, identifiez les actifs critiques, les menaces potentielles et les politiques de conformité. Assurez-vous que votre équipe peut gérer le volume d’alertes générées. - Déploiement Incomplet : Installer EDR sur tous les points de terminaison est crucial pour éviter les failles de sécurité.

Solution : Assurez-vous que chaque point de terminaison est couvert par l’EDR pour éviter les vulnérabilités non surveillées. - Négligence du Triage et de la Réponse : Un plan précis pour la gestion des alertes est essentiel pour une réaction efficace face aux incidents de sécurité.

Solution : Définissez un processus clair pour le triage, l’attribution, l’enquête et la correction des alertes. Formez votre équipe à la gestion en temps réel des incidents. - Collecte Insuffisante de Données : La capacité de l’EDR à analyser les menaces dépend de la collecte complète des données.

Solution : Configurez l’EDR pour capturer toutes les données pertinentes et analysez-les régulièrement pour détecter les anomalies et les menaces. - Ignorer les Alertes : Une compréhension et une gestion adéquates des alertes sont cruciales pour la sécurité.

Solution : Assurez-vous que votre équipe comprend les alertes et dispose d’un soutien adéquat. Personnalisez les alertes pour réduire les faux positifs et négatifs. - Excès d’Exceptions : Un trop grand nombre d’exceptions peut compromettre l’efficacité de l’EDR.

Solution : Limitez les exceptions et évitez les configurations permissives excessives. Concentrez-vous sur des exclusions spécifiques plutôt que générales. - Manque d’Intégration avec d’Autres Outils de Sécurité : Une EDR efficace doit s’intégrer harmonieusement avec les autres systèmes de sécurité.

Solution : Vérifiez que la solution EDR peut s’intégrer aux outils existants tels que SIEM, IDS, et solutions de gestion des vulnérabilités. - Formation Inadéquate du Personnel : Une formation insuffisante peut réduire l’efficacité de la solution EDR.

Solution : Formez régulièrement votre personnel sur l’utilisation et la gestion de l’EDR, et assurez-vous qu’ils sont à jour avec les dernières menaces et mises à jour de la plateforme.

Derniers Articles

CanCal : Détection légère et instantanée des ransomwares en milieu industriel

Les ransomwares continuent de représenter l'une des menaces les plus redoutées dans le domaine de la cybersécurité, particulièrement dans les...

Les failles humaines : Pourquoi la sensibilisation est essentielle

Dans un monde de plus en plus connecté, les entreprises investissent massivement dans des technologies de cybersécurité de pointe pour se protéger...

Nuclei : Scanner de vulnérabilités open-source

Nuclei est un scanner de vulnérabilités open-source rapide et personnalisable, alimenté par des modèles basés sur YAML. Ce puissant outil de...

+212 (0) 522 865 819

+212 (0) 676 168 678

SERVICES

Infrastucture IT

Cybersécurité

Cloud Computing

Développement Digital

FORMATIONS

PECB - ISO/IEC

SOLUTIONS

Cybersécurité

Services Managés

Cloud & Infrastructure